مزیت استفاده از سرویس IAM ستون در مدیریت دسترسی، یکپارچه بودن آن در همه سرویسهای ستون مانند کوبرنتیز و ماشین مجازی و استوریج و … است.

در این مستند در مورد نحوه مدیریت دسترسی با IAM ستون( Integrated Access Management) در سرویس کوبرنتیز نسل ۲ توضیح میدهیم. همچنین نقشهای از پیش تعریف شده و متداول آن، نکات امنیتی و روش اعطای دسترسی به کاربر را توضیح خواهیم داد.

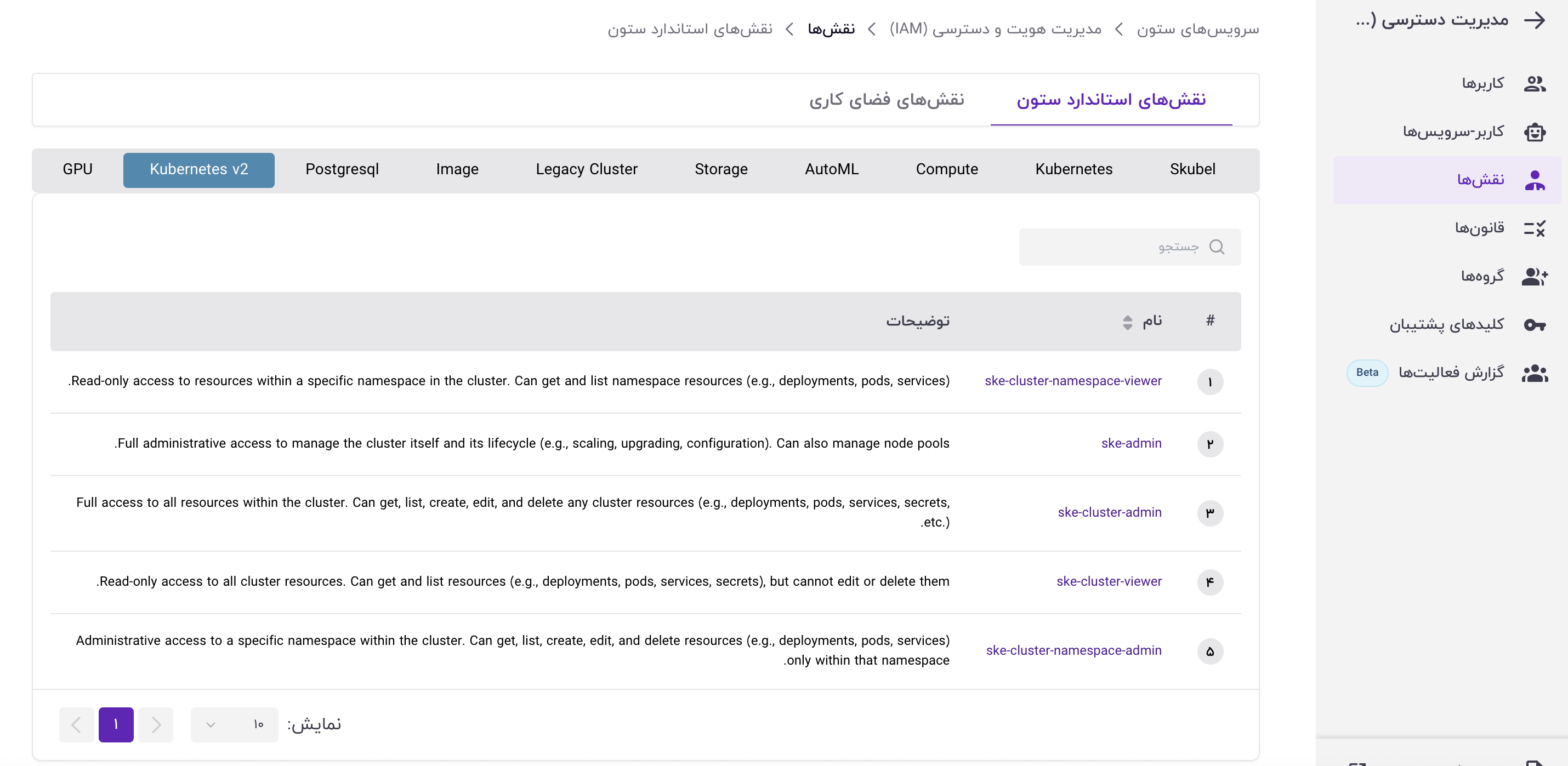

| نقش | توضیح |

|---|---|

| ske-cluster-admin | دسترسی کامل به تمام منابع داخل کلاستر. امکان ایجاد، ویرایش، حذف، و مشاهدهی همهی منابع (Deployment, Pod, Service, Secret و …) |

| ske-cluster-viewer | فقط مشاهدهی همهی منابع داخل کلاستر بدون امکان ویرایش یا حذف. |

| ske-admin | مدیریت کلی کلاستر و چرخهی عمر آن (مانند scale، upgrade، تغییر تنظیمات و مدیریت node poolها). |

| ske-cluster-namespace-admin | دسترسی ادمین در سطح namespace خاص. امکان ایجاد، ویرایش و حذف منابع فقط در همان namespace. |

| ske-cluster-namespace-viewer | دسترسی فقطخواندنی در سطح namespace خاص. امکان مشاهدهی منابع (مانند Pod، Deployment، Service) بدون ویرایش. |

نحوه تخصیص نقش و دسترسی در پنل

برای اختصاص نقش به کاربران یا کاربر-سرویسها:

- وارد پنل اوشن (Ocean) شوید. سپس به بخش مدیریت دسترسیها(IAM) بروید.

- در تب مربوط به Kubernetes V2، نقش مورد نظر خود را انتخاب کنید(مثلا ske-cluster-admin)

نکته: حتما برای نسل ۲ از نقشهای V2 استفاده کنید زیرا نقشهای نسل ۱ و ۲ کوبرنتیز بایکدیگر متفاوتاند.

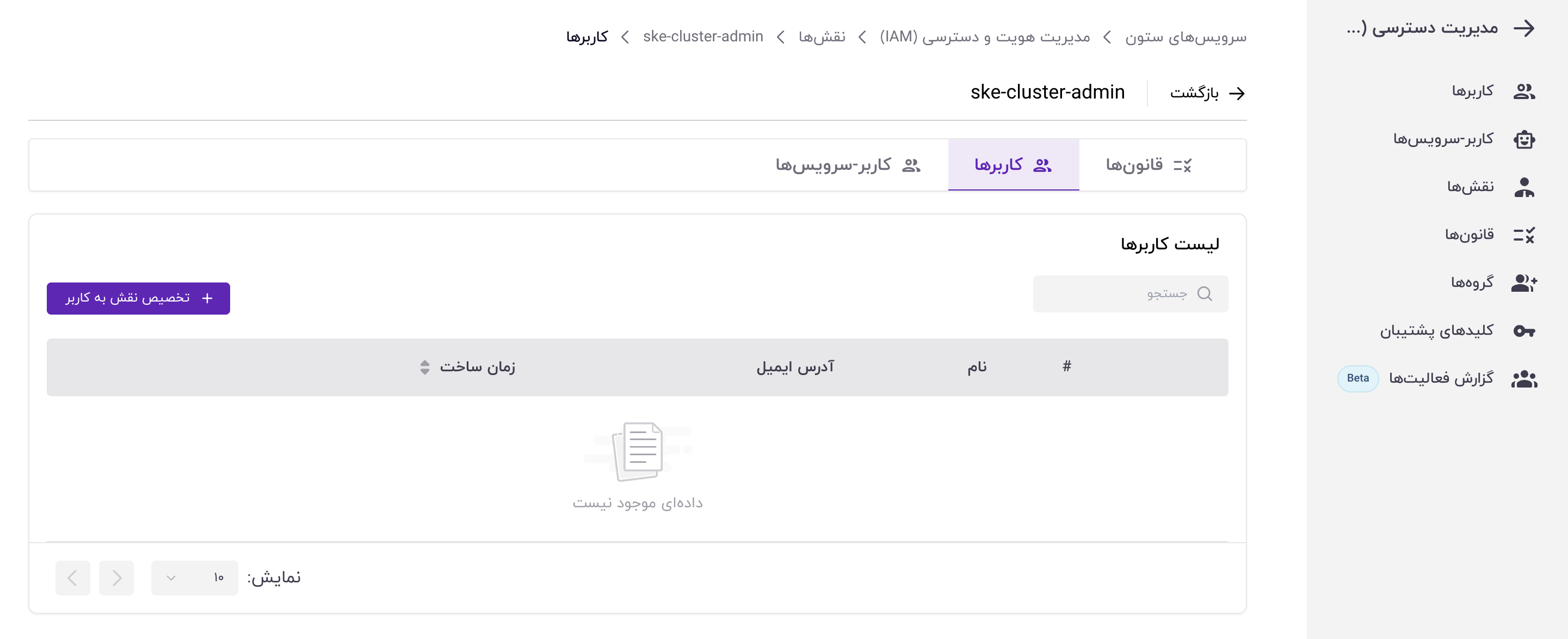

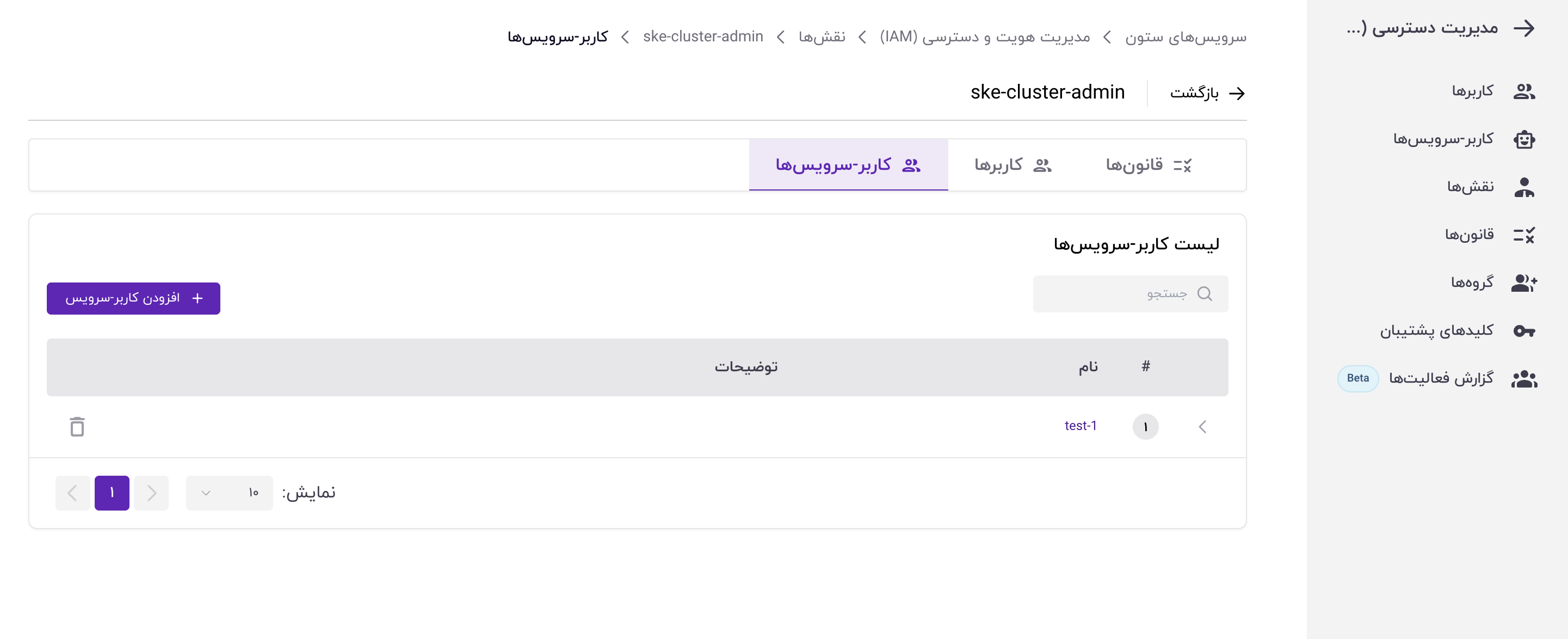

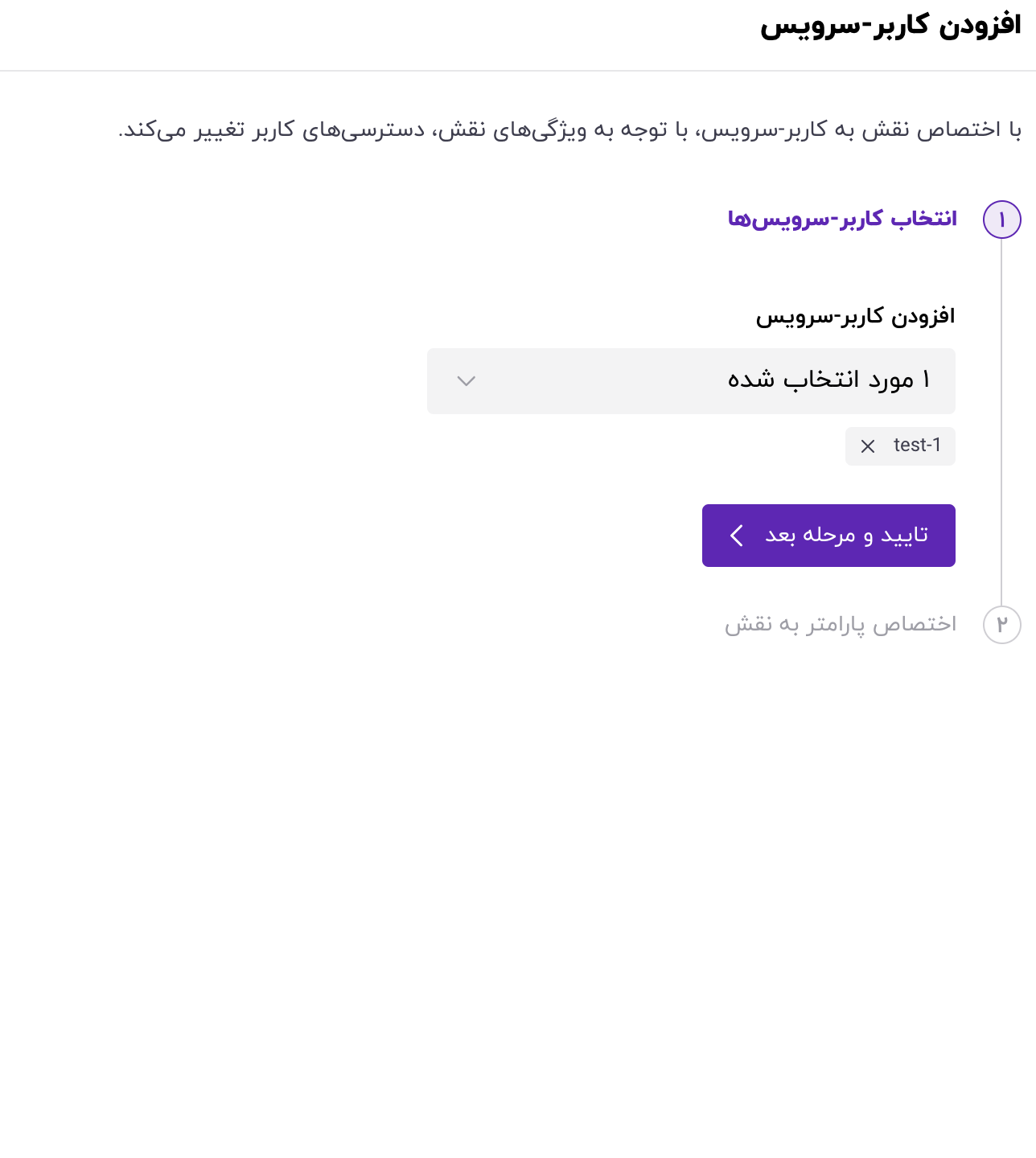

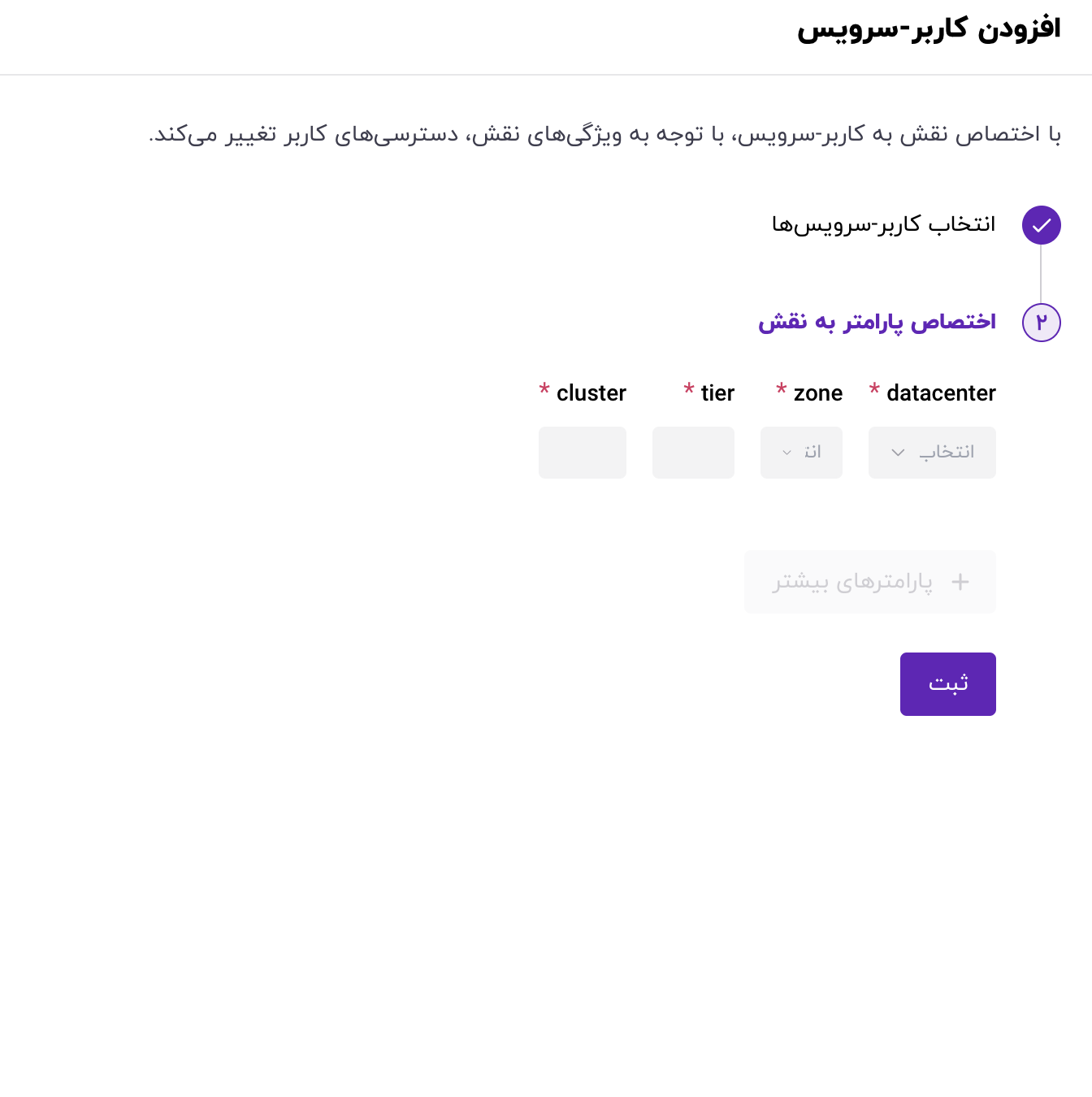

- وارد تب کاربران یا کاربرسرویسها شوید و روی افزودن کاربر/کاربرسرویس کلیک کنید

- کاربران مورد نظر را انتخاب کرده و تأیید کنید.

- مقادیر زیر را تنظیم کنید:

- Datacenter: neda

- Zone: thr1

- Tier: بر اساس سطح کلاستر (مثلاً free یا standard یا premium)

- Cluster: نام دقیق کلاستر را بنویسید

- در پایان، تنظیمات را ذخیره کنید.

نکته

جداسازی دسترسی بین کلاسترها فقط در سطح درون کلاستر (Kubernetes RBAC) ممکن است، یعنی اگر کاربری به دو کلاستر دسترسی دارد، کنترل محدودسازی آنها تنها از طریق نقشهای داخل هر کلاستر انجام میشود.

نکات فنی و محدودیتها

-

سرویس IAM قوانین را بر اساس مسیر درخواست (Request Path) اعمال میکند. بنابراین نمیتوان بر اساس نام دقیق منبع (Resource Name) محدودسازی انجام داد. (مثلاً نمیتوان فقط به یک Deployment خاص دسترسی داد.)

-

در بخشهایی از پنل که نام منابع در URL وجود ندارد (مثل Disk یا Load Balancer)، امکان تفکیک دسترسی وجود ندارد چون نام منبع تصادفی(random) است.

-

در شرایط اضطراری یا پشتیبانی مشکلات شما در اسلک، ممکن است تیم پشتیبانی ستون نیاز داشته باشد برای بررسی یا رفع خطا به سطح Node یا کلاستر شما دسترسی موقت داشته باشد تا رفع مسئله را انجام دهد.

-

تمام فعالیتهای اعضای ستون یا اعضای تیم شما در کلاستر، در Audit Log ثبت میشوند. (برای فعال سازی Audit log مطابق این مستند میتوانید درخواست در اسلک بنویسید)

-

در صورتی که به نقش خاصی نیاز دارید که در لیست نقشهای فعلی وجود ندارد، لطفا درخواست یا پیشنهاد خود را در اسلک به ما اطلاع دهید و در صورت امکان، پس از بررسی به صورت پیشفرض اضافه خواهد شد.

سازگاری با ابزارهای احراز هویت دیگر

اگر از سایر ابزارهای مدیریت دسترسی دیگر مانند Keycloak یا سایر SSOها استفاده میکنید:

مطمئن شوید که سرویس احراز هویت/دسترسی شما با نقشهای استاندارد کوبرنتیز ستون (ske-*) همخوان باشند. در صورت نیاز، میتوانید برای راهنمایی بیشتر با تیم پشتیبانی در اسلک ارتباط بگیرید.